AzureAD(AAD) の条件付きアクセスで IP アドレス制限をする場合、一般的な「この IP アドレスを許可する」といった感覚と少々違うので、メモに残します。

※ 条件付きアクセスを使用するには、AzureAD を AzureAD Premium (P1 or P2) にアップグレードする必要があります

違いと価格はこちらをどうぞ

料金 - Active Directory | Microsoft Azure

https://azure.microsoft.com/ja-jp/pricing/details/active-directory/

AAD の条件付きアクセスは、「割り当て」で対象を特定し、「アクセス制御」で対象に対してどう制御するかのポリシーを作成します。

一般的な IP アドレス制御だと、「特定 IP を指定して、アクセスを許可する」イメージで指定しますが、条件付きアクセスでこの感覚の設定をした場合、以下のように解釈されます。

[ポリシー]

| 割り当て | 特定 IP からアクセスしたデバイス |

| アクセス制御 | アクセスを許可する |

[動作]

| 特定 IP からアクセスしたデバイス | ポリシーに該当するのでアクセス許可の制御をする |

| 特定 IP 以外からアクセスしたデバイス | 該当ポリシーが無いので何も制御しない |

つまり、IP アドレス制限ができないのです ww

この問題を解決するには、「対象」と「対象外」を明示的に指定します。

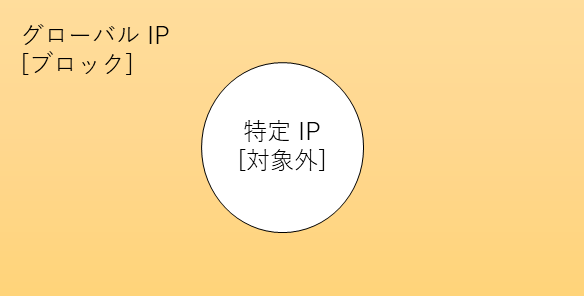

つまりこんな感じ(対象がオレンジ)

特定 IP を指定するするケース

特定 IP 以外を指定するケース

さて、ここからが一般的な IP アドレス制限と違うところ。

特定の IP アドレスからのみアクセスを許可する場合、特定 IP 以外からのアクセスをブロックするポリシーを作る必要があります。

つまり、「グローバル IP を対象にブロックするポリーを作り、特定の

IP だけはそのポリシーの対象外にする」必要があるのです

(なんかひねくれものと話している感じ w)

| 対象 | グローバル IP |

| アクセス制御 | ブロック |

| 対象外 | 特定 IP |

MFA とかの制限を付ける場合は、このポリシーとは別に、MFA 適用のポリシーを作る必要があります。(複数ポリシーの適用が可能)

では、実際の設定画面でどう設定するのか見てみましょう。

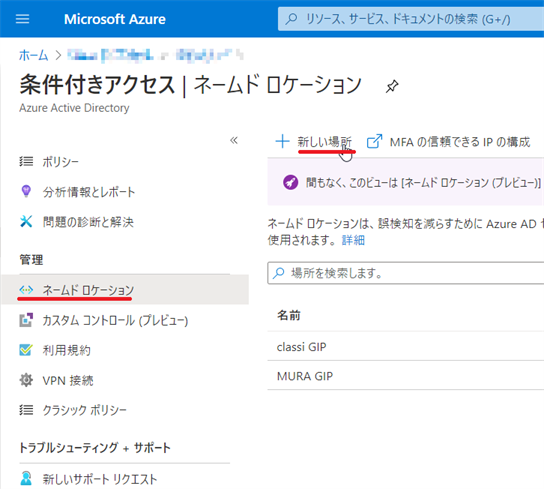

IP アドレス登録

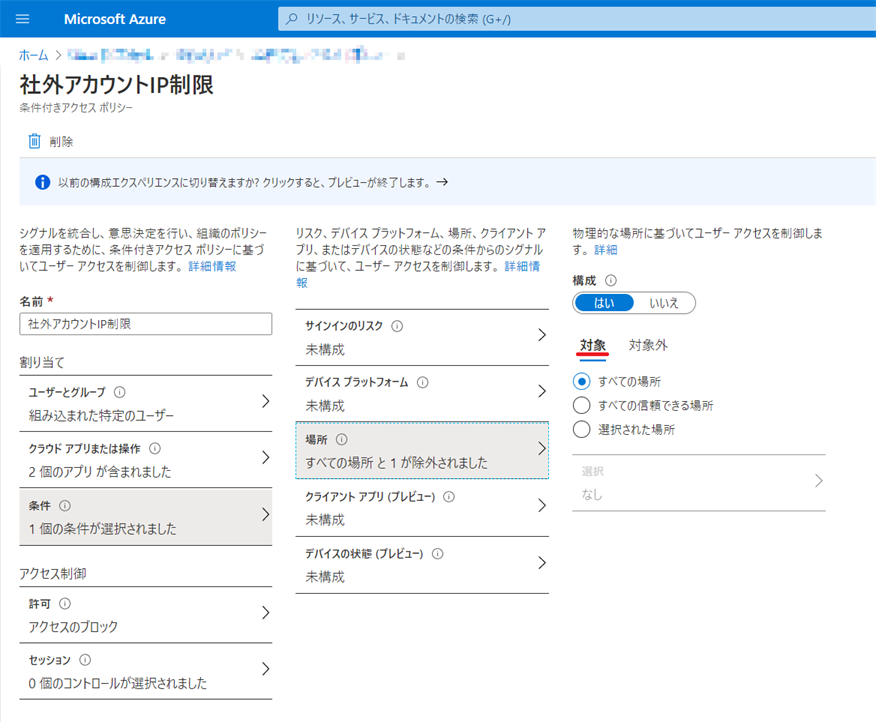

ポリシーの作成(対象)

ポリシーの作成(対象外)

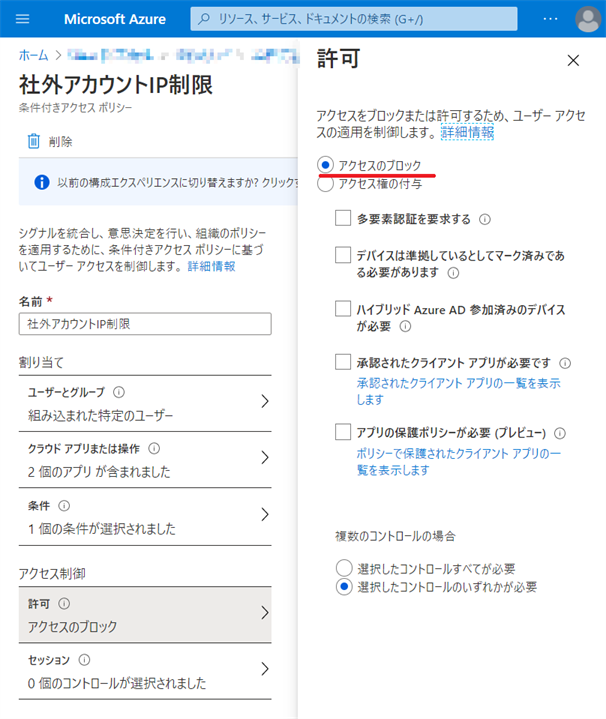

ポリシーの作成(ブロック)

こうすると、「MURA GIP」からだけアクセスを許可するポリシーになります

ちょっとひねった感じの設定をする必要があるので、最初はどう設定すればいいのか悩んじゃいました w

![]()

![]()

Copyright © MURA All rights reserved.