WS16TP2/w10IPでは資格情報を指定したHyper-V接続がサポートされました。

これで検証用に作ったHyper-Vへの接続が楽になります。

資格情報指定した接続はデフォルト無効になっているので許可設定します。

Windows 10 Hyper-V マネージャーは、Wondows 8 Hyper-V / Windows Server 2012 Hyper-V をサポートしていますが、資格情報を指定した接続の場合は、Windows 10 Hyper-V / Windows Server 2016 Hyper-V 以降のみ接続可能です。

PS C:\> Enable-WSManCredSSP -Role Server -Force cfg : http://schemas.microsoft.com/wbem/wsman/1/config/service/auth lang : en-US Basic : false Kerberos : true Negotiate : true Certificate : false CredSSP : true CbtHardeningLevel : Relaxed |

winrm quickconfig -Force と Enable-WSManCredSSP -Role Client -DelegateComputer * -Force します。

PS C:\> winrm quickconfig -Force WinRM はこのコンピューター上で要求を受信するように設定されていません。 次の変更を行う必要があります: WinRM サービスを開始します。 WinRM サービスの種類を遅延自動開始に設定します。 WinRM は要求を受信するように更新されました。 WinRM サービスの種類を正しく変更できました。 WinRM サービスが開始されました。 WinRM は、管理用にこのコンピューターへのリモート アクセスを許可するように設定されていません。 次の変更を行う必要があります: このコンピューター上のあらゆる IP への WS-Man 要求を受け付けるため、HTTP://* 上に WinRM リスナーを作成します。 WinRM ファイアウォールの例外を有効にします。 ローカル ユーザーにリモートで管理権限を付与するよう LocalAccountTokenFilterPolicy を構成してください。 WinRM はリモート管理用に更新されました。 このコンピューター上のあらゆる IP への WS-Man 要求を受け付けるため、HTTP://* 上に WinRM リスナーを作成しました。 WinRM ファイアウォールの例外を有効にしました。 ローカル ユーザーにリモートで管理権限を付与するよう LocalAccountTokenFilterPolicy を構成しました。 PS C:\> Enable-WSManCredSSP -Role Client -DelegateComputer * -Force cfg : http://schemas.microsoft.com/wbem/wsman/1/config/client/auth lang : ja-JP Basic : true Digest : true Kerberos : true Negotiate : true Certificate : true CredSSP : true PS C:\> |

2018/03/09 update Enable-WSManCredSSP で有効になるので設定不要でした。

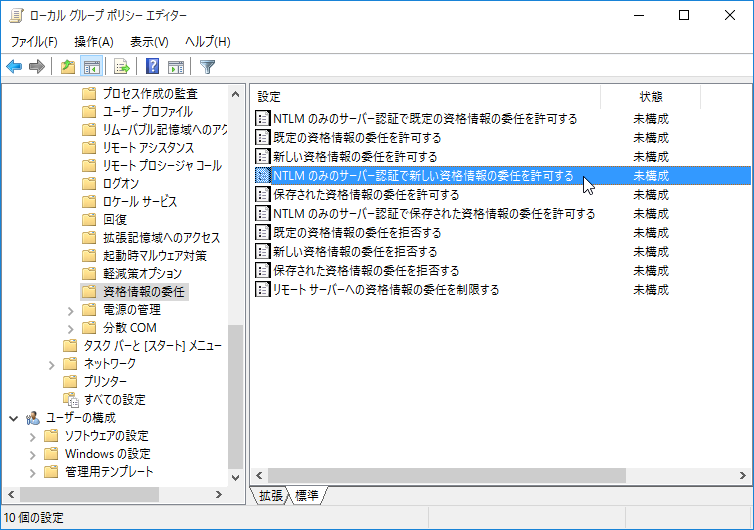

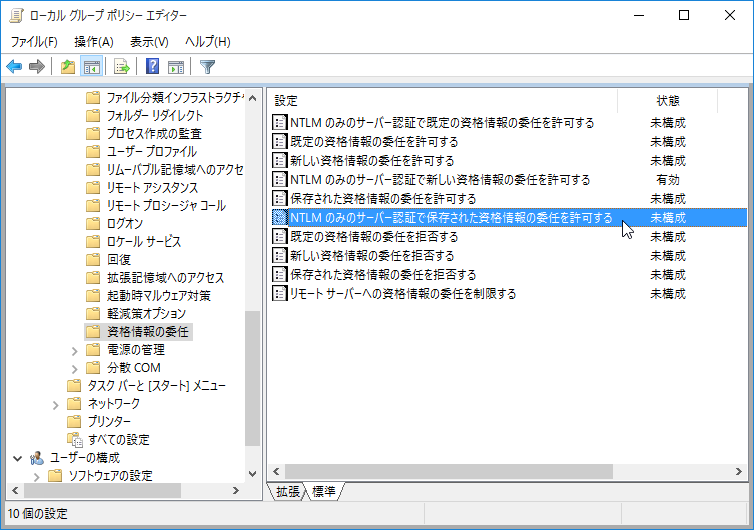

更に GPOで資格情報委任設定をします。(gpedit.msc)

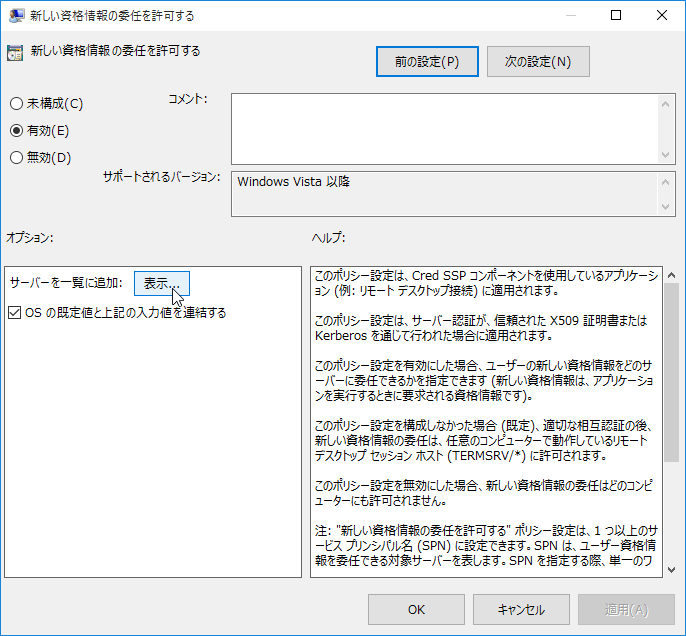

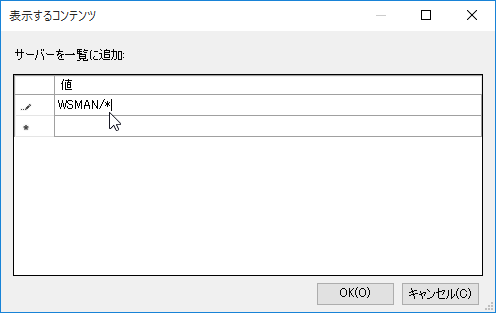

[コンピューターの構成]-[管理テンプレート]-[システム]-[資格情報の委任]-[NTLMのみのサーバー認証で新しい資格情報の委任を許可する] を有効にして「WSMAN/*」を追加

英語環境だと、以下GPOになります。

[Computer Configuration]-[Administrative Templates]-[System]-[Credentials Delegation]-[Allow delegating fresh credentials with NTLM-only server authentication]

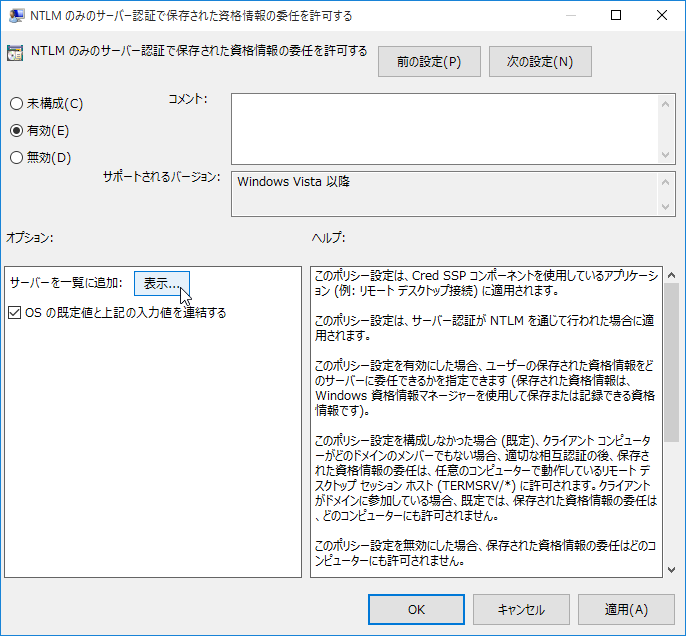

資格情報の記憶も有効にする場合は、「NTLM のみのサーバー認証で新しい資格情報の委任を許可する」を有効にして「*」を追加します。

GPO

有効にして

「WSMAN/*」を追加

資格情報の保存を有効にする場合は、「NTLM のみのサーバー認証で保存された資格情報の委任を許可する」も設定する

有効にして

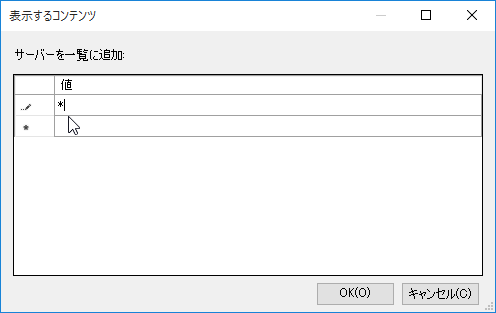

* を追加

GPO を使わず、レジストリを直接更新するのなら以下のようにします。

| # 新しい資格情報 reg add HKLM\Software\Policies\Microsoft\Windows\CredentialsDelegation /v AllowFreshCredentialsWhenNTLMOnly /t REG_DWORD /d 1 /f reg add HKLM\Software\Policies\Microsoft\Windows\CredentialsDelegation\AllowFreshCredentialsWhenNTLMOnly /v 1 /t REG_SZ /d WSMAN/* /f # 保存された資格情報 reg add HKLM\Software\Policies\Microsoft\Windows\CredentialsDelegation /v AllowSavedCredentialsWhenNTLMOnly /t REG_DWORD /d 1 /f reg add HKLM\Software\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly /v 1 /t REG_SZ /d * /f |

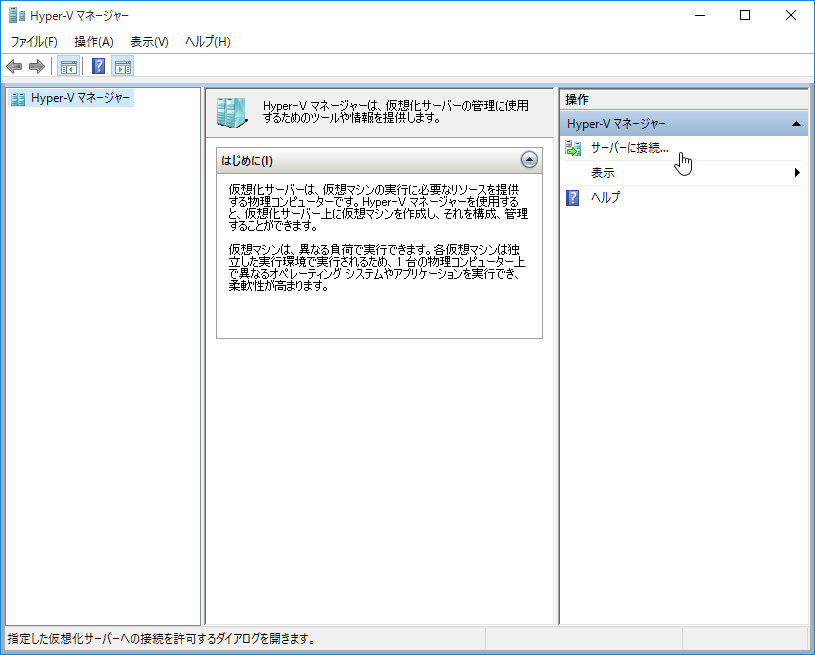

Hyper-Vマネージャーからのサーバー接続詞に資格情報を指定して接続する事が出来るようになります。

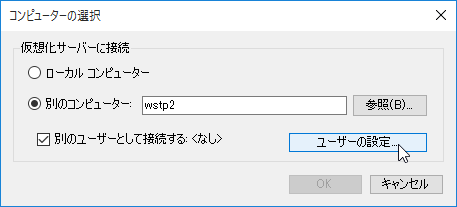

サーバーに接続

別ユーザーとして接続

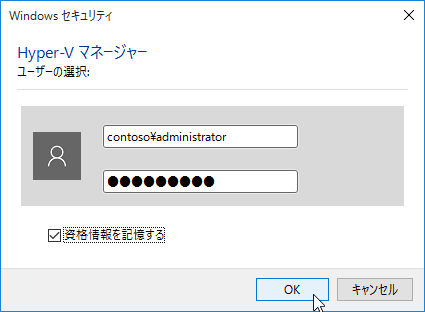

資格情報の指定

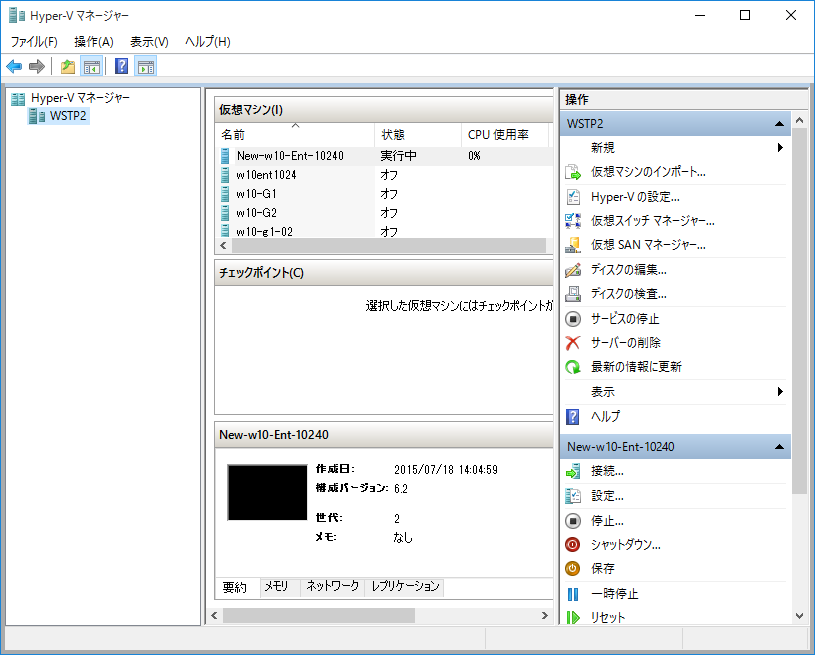

接続できた

![]()

![]()

Copyright © MURA All rights reserved.